Bezpieczeństwo dostępu zdalnego do zasobów krytycznych z PAM i EPM

Bezpieczeństwo dostępu zdalnego do zasobów krytycznych z PAM i EPM

Tomasz Smug

Systemy związane z zapewnieniem bezpieczeństwa dostępu zdalnego do zasobów krytycznych są obecnie jednym z kluczowych komponentów architektury IT. Poniższy artykuł poświęcony jest przedstawieniu zdobytego przez zespół EMS Partner doświadczenia z ostatnich kilku wdrożeń.

Wspólnie z naszymi klientami z powodzeniem wdrożyliśmy zintegrowaną infrastrukturę systemów PAM i EPM służącą w głównej mierze do bezpiecznego dostępu dla kontraktorów i wewnętrznych administratorów do systemów krytycznych.

Systemy PAM

Systemy te są rozpoznawane na rynku jako jeden z najlepszych sposobów zapewnienia bezpiecznego i kontrolowanego dostępu. System PAM (Privilege Acces Management) odpowiada za realizację sesji i ich nagrywanie w celu późniejszego audytu oraz zarządza poświadczeniami wszystkich kont uprzywilejowanych. Dzięki czemu możemy oddzielić zarówno zewnętrznych kontraktorów, jak i wewnętrznych administratorów łączących się do zasobów od znajomości haseł do kont uprzywilejowanych używanych na tych zasobach.

A co to EPM?

Natomiast system EPM (Endpoint Pivilege Management) zapewnia granularną kontrolę uprawnień na poziomie systemu operacyjnego (granularną, czyli taką, którą można bardzo dokładnie ustawić / skonfigurować). W szczególności najbardziej cenne są możliwość monitorowania i blokowania wszelkich niechcianych aplikacji, które potencjalnie kontraktor mógłby uruchomić oraz możliwość selektywnej elewacji uprawnień dla wybranych aplikacji lub funkcji systemu operacyjnego. Dzięki czemu dla wielu użytkowników możemy wdrożyć w szybki i łatwy sposób politykę najmniejszych przywilejów. Najczęściej tą grupą są developerzy, którzy do codziennej pracy ze swoimi narzędziami wymagają uprawnień administratora. Dzięki systemom klasy EPM punktem wyjścia do budowy uprawień jest konto typu standard user z dodanymi uprawnieniami do uruchomienia wyłącznie niektórych aplikacji, tak jakby użytkownik należał do grupy administratorów.

Dlaczego BeyondTrust?

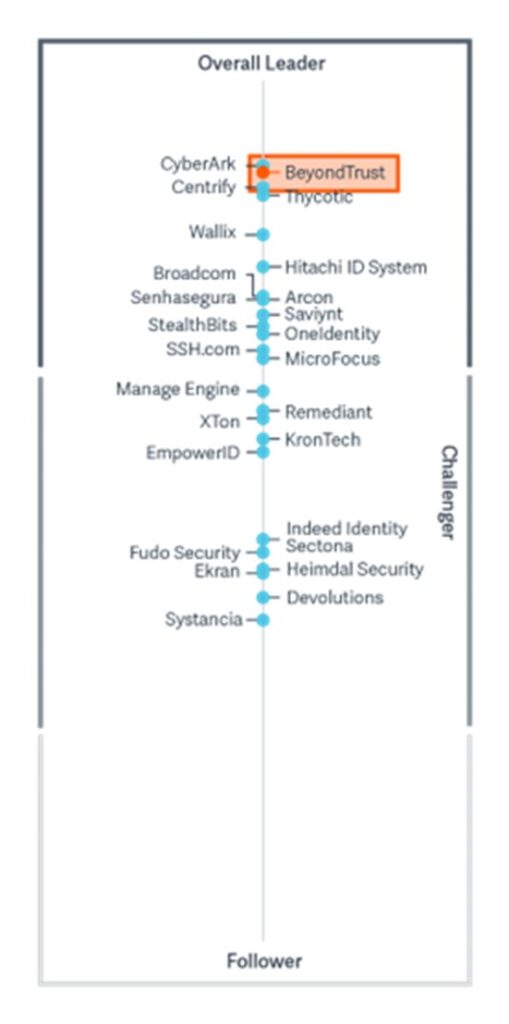

W firmie EMS Partner proponujemy naszym klientom rozwiązania PAM i EPM dostarczane przez BeyondTrust. Mamy doświadczenie z dziesiątek projektów bazujące na systemach BeyondTrust różnej skali zakończonych sukcesem. Pewnym wyznacznikiem w tej materii mogą być publikacje firm analitycznych jak Gartner czy KuppingerCole, gdzie niezmiennie od wielu lat rozwiązania BeyondTrust pozycjonowane są w grupie liderów.

PAM Magic Quadrant 2021

Leadership Compass for PAM 2021

Różni klienci, podobne potrzeby

Choć każde wdrożenie jest inne, bo każdy z klientów, z którymi współpracowaliśmy miał inne środowisko i wymagania, to jednak pewne koncepcje i potrzeby w takich projektach są wspólne. Na pewno niezmiennym i kluczowym aspektem jest bezwzględne zapewnienie najwyższego poziomu bezpieczeństwa. Z perspektywy systemów PAM sprowadza się to do konfiguracji i wdrożenia systemu w taki sposób, żeby:

- Wprowadzić automatyczną rotację haseł na wszystkich kontach administracyjnych oraz zapewnić realizację sesji do zasobów krytycznych wyłącznie przez system PAM, za pomocą którego sesje są realizowane bez ujawniania haseł do kont uprzywilejowanych.

- Możliwość zapewnienia granularnej kontroli dostępu wyłącznie do zasobów i kont dedykowanych danej osobie,

- Zapewnienie możliwości audytu w czasie rzeczywistym wszystkich sesji oraz możliwość przeglądania nagrań z sesji archiwalnych z zaawansowanymi mechanizmami przeszukiwania np. po słowach kluczowych wpisywanych w trakcie sesji.

- Implementacja polityki najmniejszych przywilejów za pomocą EPM dla kont kontraktorów i zaawansowanych użytkowników technicznych nie będących administratorami.

Dodatkowe atuty

Oprócz powyższych głównych założeń działania PAM i EPM istnieje oczywiście wiele dodatkowych aspektów, które powodują, że jedne systemy sprawdzają się lepiej od innych. Jedną z tych trudno mierzalnych kwestii jest szybkość i łatwość implementacji systemu. Przewagą BeyondTrust Password Safe jest to, że producent dostarcza rozwiązanie w postaci appliance’a. Całość oprogramowania, komponentów (jak magazyn haseł, licencje) niezbędnych do działania systemu PAM, w tym przypadku są dostarczone w postaci gotowej i hardeningowanej jednej maszyny, która po zaimportowaniu do środowiska wirtualnego, w zasadzie od razu jest gotowa do działania. Dzięki takiemu rozwiązaniu nakłady pracy z uruchomieniem systemu PAM są minimalne. Wielu klientów docenia też prostotę architektury takiego rozwiązania, gdzie w przypadku systemu pracującego w trybie wysokiej dostępności HA-Active Passive potrzebujemy wyłącznie dwie maszyny. Jest też aspekt późniejszych prac administracyjnych związanych z typowymi czynnościami administratora systemu PAM, jakimi są onboarding zasobów i kont pod zarządzanie. W BeyondTrust Password Safe został zaimplementowany mechanizm automatyzacji powyższych zadań poprzez tak zwane Smart Rule. Mechanizm jest bardzo prosty i polega na zdefiniowaniu reguły, która składa się z dwóch części: filtra oraz akcji. W ten sposób typowym ułatwieniem, które jest implementowane we wdrożeniach, w których bierzemy udział, to zdefiniowanie szeregu reguł uruchamiających cyklicznie skanowanie podsieci w poszukiwaniu hostów oraz kont na tych hostach. W przypadku, gdy konta spełniają kryteria (np. są kontami o uprawnieniach admina i mają odpowiednią składnie) nazwy automatycznie podawane są pod zarządzanie, a następnie też automatycznie przyznawane są uprawnienia do tych kont dla odpowiednich osób. Szczególnie ciekawą opcją wykorzystania Smart Rule jest możliwość mapowania kont imiennych standard user na konta imienne z uprawnieniami administratora. W bardzo wielu organizacjach spotykamy się z tą dobrą praktyką. Objęcie zarządzaniem kont imiennych administracyjnych i przyznanie dostępu do nich odpowiadającym im kontom codziennego użytku realizowane jest w zasadzie jedną prostą regułą mapującą. Kolejnym ciekawym atutem przekonującym klientów do implementacji rozwiązania BeyondTrust jest minimalny wpływ na odczucia użytkowników końcowych jakimi są w tym przypadku kontraktorzy i administratorzy wewnętrzni. Z ich strony zawsze mamy pozytywny odbiór, gdyż nie ma potrzeby zmieniać klientów RDP i SSH, których używają na co dzień. Za pomocą funkcji Password Safe Direct Connect można nawiązywać sesje proxowane przez PAM z wykorzystaniem klientów firm trzecich jak np. putty, mRemoteNG itp.

EPM po wdrożeniu

I na koniec drugi z komponentów, czyli EPM. W przypadkach, o których w artykule mówimy, służył on głównie jako mechanizm sprawnego wdrożenia polityki najmniejszych przywilejów dla kont kontraktorów i pracowników wewnętrznych pracujących jako developerzy. Grupa użytkowników tego typu jest bardzo ciekawym przypadkiem konfiguracji uprawnień. W zasadzie nie można dla nich zastosować prostego odjęcia uprawnień administratora, gdyś nie będą w stanie wykonywać swoich obowiązków. Dzięki zastosowaniu systemu BeyondTrust EPM byliśmy w stanie zaimplementować selektywne podniesienie uprawnień wyłącznie do zdefiniowanych aplikacji, funkcji Windows (COM Class) i usług w systemie. Jednoczenie blokując niechciane aplikacje. Co ciekawe w tym scenariuszu gdzie developerzy zdalnie łączyli się do stacji roboczych za pomocą systemu PAM, niechcianymi aplikacjami dla klientów często bywa MSTSC. Dzięki blokowaniu tego typu aplikacji jesteśmy w stanie dodatkowo zapobiec niechcianym połączeniom zdalnym do innych urządzeń.

Podsumowanie

Dzięki implementacji i integracji ze sobą systemów PAM i EPM klienci w każdym z przypadków istotnie podnieśli bezpieczeństwo dostępu do swoich systemów oraz zapewnili możliwość rozliczalności prac i audyt w szczególności nad firmami zewnętrznymi. Uzyskano automatyczną rotację haseł i zarządzanie kontami administracyjnymi oraz z powodzeniem zaimplementowano politykę najmniejszych przywilejów dla użytkowników zaawansowanych technicznie jak developerzy. Co najważniejsze cele te osiągnięto relatywnie niskimi nakładami pracy dzięki zastosowaniu appliance’a będącego bazą do wdrożenia systemów BeyondTrust.