Zero trust security – ale co to tak naprawdę oznacza?

Zero Trust Security to model bezpieczeństwa oparty na braku zaufania. Braku zaufania? Ale kto i komu nie ma ufać? Już spieszę z wyjaśnieniami.

Co to znaczy Zero Trust?

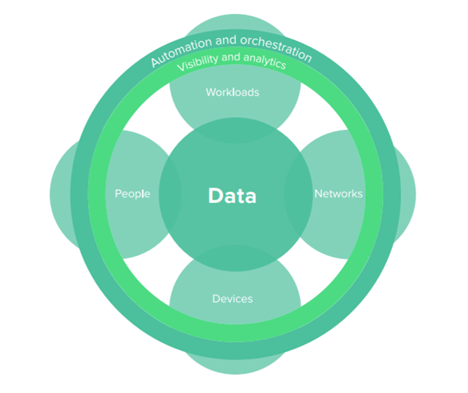

Zero Trust oparte jest na przekonaniu, że każdy użytkownik, urządzenie oraz adres IP uzyskujący dostęp do zasobu stanowi zagrożenie. Dopóki nie udowodni, że jest inaczej. Dlatego nawiązując do tej koncepcji, nigdy nie powinniśmy ufać, a zawsze weryfikować. Tylko w ten sposób, jesteśmy w stanie zapewnić najwyższy poziom bezpieczeństwa. Dokładnie wiedząc jakie urządzenia oraz jacy użytkownicy, uzyskują dostęp do naszych zasobów firmowych. Oznacza to, że działy bezpieczeństwa powinny otrzymać narzędzia, które pozwolą im na ścisłą kontrolę dostępu oraz weryfikację wszystkiego, co próbuje połączyć się z siecią organizacji.

Forrester już w 2009 roku wskazywał model bezpieczeństwa „Zero Trust” jako efektywną strategię, która pozwoli zapobiegać cyberatakom oraz przede wszystkim zabezpieczy dane firmowe. Jak to wygląda w praktyce? Dlaczego tak ważne jest stosowanie polityki braku zaufania oraz jakie są jej najważniejsze zasady? Odpowiedzi na te pytania znajdziecie poniżej.

Brak zaufania – dlaczego to takie ważne?

Polityka bezpieczeństwa „Zero Trust” wymusza na nas proaktywny sposób myślenia o bezpieczeństwie w erze wszechobecnego dostępu do informacji. Ile razy słyszeliście, że model zabezpieczeń zmienił się z ochrony sieci lokalnej, na rzecz szerszego spojrzenia w kierunku użytkownika? Wystarczy spojrzeć na własne podwórko.

Jak obecnie wygląda w waszej organizacji zabezpieczenie dostępu do aplikacji firmowych?

Czy wiecie kto i do jakich aplikacji biznesowych uzyskuje dostęp?

Czy jesteście pewni że użytkownik po zwolnieniu nie ma dostępu do newralgicznych danych?

Jeszcze niedawno osoby w sieci firmowej, były uznawane za zaufane i mogły swobodnie poruszać się po zasobach. Takie podejście ma jednak sporą wadę. W momencie kompromitacji użytkownika, atakujący przejmując jego uprawnienia jest w stanie uzyskać szeroki dostęp do zasobów firmy.

Koszty mogą być ogromne!

Trudno nie wspomnieć o kosztach, które mogą wygenerować atakujący, używający zainfekowanych kont użytkowników do przeprowadzenia ataku na organizację. Warto zapoznać się z raportem, przygotowanym przez Ponemon Institute i IBM (2020), który wykazał, że średni koszt naruszenia bezpieczeństwa danych wyniósł 3,68 mln $. Rzecz jasna mówimy tutaj o Stanach Zjednoczonych oraz niebotycznych kwotach, a nas to nie dotyczy, prawda? Ale czy aby na pewno?

Zmieniający się model pracy wymaga zmiany podejścia

Zmiany w sposobie pracy oraz w dostępie do informacji przez pracowników, wymagają zmiany podejścia do ich zabezpieczenia. Rok 2020 dobitnie pokazał, że musimy być przystosowani do zmian, a patrząc na opustoszałe biura wielkich miast, możemy uznać, że to dopiero początek zmiany trybu pracy. Rozwój floty urządzeń oraz korzystanie z rozwiązań chmurowych, pozwoliło skutecznie przedsiębiorstwom na przyjęcie, rozproszonego modelu pracy, w którym pracownicy, kontrahenci oraz partnerzy na całym świecie, mają dostęp do zasobów z dowolnego miejsca – przy użyciu dowolnych urządzeń oraz łącząc się z dowolnej sieci.

Główne zasady polityki „Zero Trust”

Nadrzędnym celem polityki braku zaufania, jest ponowne przemyślenie modelu bezpieczeństwa organizacji, która znalazła się w nowej rzeczywistości. Rzeczywistości, która wymusza dostęp do rozwiązań chmurowych oraz korzystanie z rozwiązań mobilnych. Poniżej znajdziecie kilka zasad, o których mówi model „Zero Trust”.

1. Zidentyfikuj wrażliwe dane

Niezależnie od tego czy organizacja przechowuje dane osobowe, dane finansowe czy inną poufną własność intelektualną, to właśnie te dane mają ogromną wartość dla atakujących. W związku z tym, że to właśnie bezpieczeństwo danych jest kluczowe z punktu widzenia „Zero Trust”, warto przyjrzeć się w pierwszej kolejności temu:

– Gdzie znajdują się wrażliwe dane oraz kto może uzyskać do nich dostęp?

– Czy są rejestrowane wszystkie próby dostępu do kluczowych danych?

2. Weryfikuj kontrolę dostępu

Polityka braku zaufania, mówi również jakich narzędzi oraz technik powinny używać organizacje, aby powstrzymać próby nieuprawnionego dostępu:

* Least-privilege access, czyli kontrola dostępu oraz udzielanie go tylko i wyłącznie w ograniczonym, niezbędnym zakresie do wykonywania powierzonych obowiązków firmowych. Pozwoli to w razie ataku, zminimalizować potencjalne jego skutki.

* Contextual MFA, czyli uwierzytelnianie wieloskładnikowe, do którego dodany jest również kontekst tego, czy dany użytkownik znajduje się w odpowiedniej sieci, czy loguje się z odpowiedniego urządzenia. Możemy również zweryfikować, czy dany użytkownik nie jest podejrzany np. logując się w krótkim odstępie czasu z dwóch, oddalonych od siebie o setki czy tysiące kilometrów lokalizacji, brzmi podejrzanie?

* Zero trust network access (ZTNA), działanie według tego podejścia izoluje i chroni sieć. Dzięki zastosowaniu architektury „zero trust” w odniesieniu do sieci, każdy użytkownik, czy aplikacja może zostać przypisany do określonej roli. Sprawi to, że dostęp do newralgicznych aplikacji, będą uzyskiwały tylko autoryzowane osoby.

3. Analizuj każdy punkt dostępowy

Model „Zero Trust” zakłada, że każdy użytkownik oraz każde urządzenie, stanowi potencjalne zagrożenie, biorąc również pod uwagę tych, którzy łączą się z sieci firmowej. W związku z tym, każde żądanie dostępu do systemów firmowych musi być uwierzytelnione, autoryzowane i zaszyfrowane.

- Granice sieci przesunęły się poza obszar naszych firm. Warto pamiętać o tym, że obecnie to użytkownik wyznacza granicę sieci, ponieważ to on jest potencjalnie, największą podatnością na atak. W związku z tym, należy ustalić limity dostępu użytkowników do aplikacji w zależności od tego, czy dostają się z sieci firmowych, czy są poza nią. Nie należy zapominać o monitorowaniu zachowania zalogowanych osób, by zawczasu wypatrywać oznak nadchodzącego zagrożenia, ze strony zainfekowanego konta, czy złośliwych osób.

- Urządzenia są istotnym czynnikiem ryzyka dla sieci „zero trust”. Każe skompromitowane urządzenie, staje się potencjalnym punktem wejścia do naszych systemów przez atakującego. Zespoły bezpieczeństwa powinny posiadać możliwości do szybkiej reakcji poprzez izolację, zabezpieczenie i kontrolę dostępu do każdego urządzenia łączącego się z siecią.

- Kontekstowe zarządzanie dostępem jest jedynym słusznym rozwiązaniem. Zostało stworzone po to, aby umożliwić budowę szczegółowej polityki dostępu, która będzie potrafiła ocenić czynniki ryzyka oraz podjąć odpowiednie decyzje o dostępie. Analizując kryteria takie jak: stanowisko użytkownika, urządzenie dostępowe, lokalizacja, czy czas żądania dostępu, może zostać wyzwolona odpowiednia polityka bezpieczeństwa, mówiąca o zezwoleniu na dostęp, zabronieniu go, czy też np. wyzwoleniu dodatkowego składnika uwierzytelnienia.

4. Zainwestuj w monitorowanie i analizę w czasie rzeczywistym

Aby skutecznie egzekwować założenia polityki „Zero Trust”, zespoły bezpieczeństwa muszą zrozumieć wszystko, co dzieje się w systemach, nad którymi czuwają. Wykrywanie zagrożeń i analiza zachowań użytkowników, pomoże im w aktywnym przeciwdziałaniu potencjalnych ataków oraz prób kradzieży danych. Równocześnie wskazując na, poprawne logowania oraz skompromitowanych użytkowników.

5. Automatyzuj wszystkie manualne procesy

Polityka braku zaufania wymaga dokładnego, całodobowego wykrywania zagrożeń oraz monitoringu zachowań i zdarzeń. Niestety przy mnogości alertów, nie jesteśmy w stanie opierać się tylko i wyłączenie na działaniach manualnych, podejmowanych przez pracowników. Automatyzacja funkcji monitorowania i analizy, pozwoli zespołom bezpieczeństwa, bardziej efektywnie skupić się na swoich zadaniach, czyli reakcji na incydenty.

Warto również zadbać o automatyzację innych manualnych czynności, jak zakładanie kont, tworzenie uprawnień w systemach oraz przypisywanie ich do użytkowników. Dzięki automatyzacji „cyklu życia” pracownika w organizacji, jesteśmy pewni, że korzysta ze swoich uprawnień tak długo, jak powinno to mieć miejsce.

Okta = rozpoczęcie wprowadzania polityki „Zero Trust”

Nie ma jednego rozwiązania, które pozwoli zaimplementować w organizacji polityki braku zaufania. Po to, aby uzyskać spójną politykę bezpieczeństwa, potrzeba przynajmniej kilku, komplementarnych w stosunku do siebie rozwiązań. Wiele organizacji to właśnie Oktę traktuje, jako swój początek implementacji reguł „Zero Trust”. Wykorzystując SSO, spójną politykę bezpieczeństwa oraz zapewniając odpowiedni poziom zabezpieczeń przy wykorzystaniu MFA. Możemy mieć pewność, że tylko właściwe osoby mają dostęp, do właściwych informacji w odpowiednim czasie.

Pamiętaj, nigdy nie ufaj – zawsze weryfikuj.