Tenable Identity Exposure

Ochrona tożsamości. Pełna widoczność. Skuteczna eliminacja zagrożeń.

O Tenable Identity Exposure

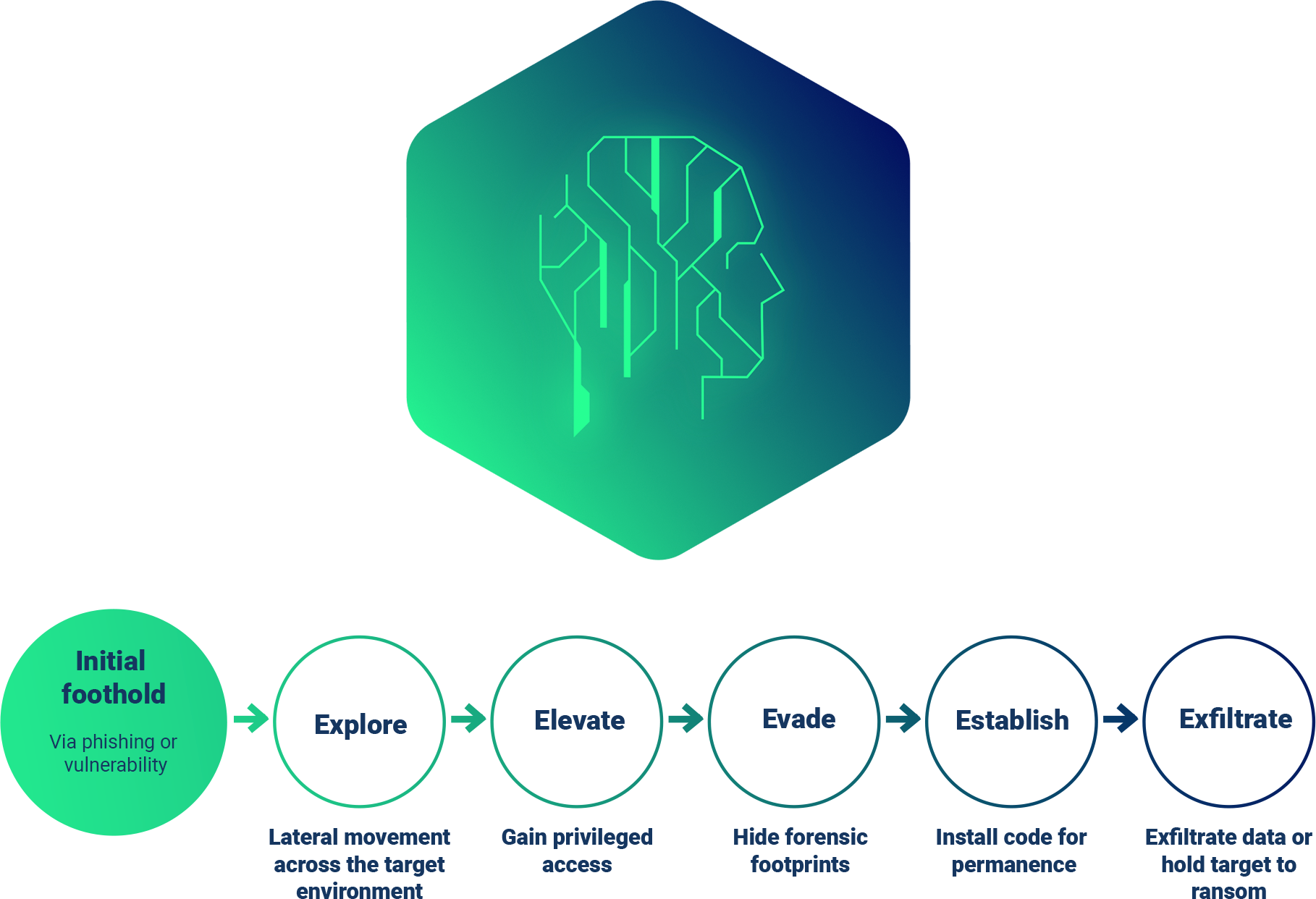

Tenable Identity Exposure to zaawansowane rozwiązanie w ramach platformy Tenable One, zaprojektowane do ochrony systemów tożsamościowych, takich jak Active Directory (AD), zarówno w środowiskach lokalnych, jak i chmurowych. Dzięki ciągłemu monitorowaniu, wykrywaniu zagrożeń i analizie konfiguracji, Tenable Identity Exposure pozwala organizacjom proaktywnie minimalizować ryzyko wynikające z nieautoryzowanego dostępu, błędnych konfiguracji oraz zaawansowanych ataków, takich jak ransomware czy lateral movement.

Rozwiązanie wspiera organizacje w zabezpieczeniu najbardziej krytycznych elementów infrastruktury IT, chroniąc systemy tożsamościowe przed współczesnymi zagrożeniami.

Produkty Tenable

Wypełnij formularz i dowiedz się więcej o rozwiązaniu

Porozmawiajmy o rozwiązaniu dla Twojej organizacji.

Zabezpiecz się przed nieautoryzowanym dostępem i zapewnij bezpieczeństwo swojej organizacji.

Kluczowe funkcjonalności

Widoczność środowiska tożsamości (Identity Visibility)

- Automatyczne skanowanie i inwentaryzacja wszystkich obiektów w Active Directory, takich jak użytkownicy, grupy, polityki i kontrolery domeny.

- Wizualizacja struktury AD, w tym ścieżek ataku i potencjalnych punktów wejścia dla napastników.

- Identyfikacja nieużywanych kont, nadmiernych uprawnień i błędnych konfiguracji.

Ocena ryzyka tożsamości (Identity Risk Assessment)

- Analiza ryzyka na podstawie luk konfiguracyjnych, nieprawidłowych delegacji i nadmiernych przywilejów.

- Wskaźnik ekspozycji ryzyka (Risk Score), który pomaga priorytetyzować działania naprawcze.

- Identyfikacja kont uprzywilejowanych i domenowych, które mogą być celem ataków.

Wykrywanie zagrożeń w czasie rzeczywistym (Real-Time Threat Detection)

- Monitorowanie aktywności użytkowników i kontrolerów domeny w celu wykrywania nietypowych działań, takich jak:

- Próby eskalacji uprawnień.

- Pass-the-Hash i inne techniki lateral movement.

- Golden Ticket i inne ataki na bilety Kerberos.

- Automatyczne powiadomienia o podejrzanych działaniach z integracją z systemami SIEM i SOAR.

Zarządzanie konfiguracją (Misconfiguration Management)

- Analiza konfiguracji GPO, uprawnień użytkowników i ustawień bezpieczeństwa.

- Wykrywanie słabych polityk haseł, nieaktualizowanych kontrolerów domeny oraz kont bez wymuszania rotacji haseł.

- Automatyczne generowanie zaleceń dotyczących poprawek i zgodności.

Zgodność i raportowanie (Compliance & Audit Reporting)

- Gotowe szablony raportów zgodności z regulacjami, takimi jak ISO 27001, NIST, GDPR i HIPAA.

- Śledzenie działań użytkowników uprzywilejowanych i generowanie raportów audytowych.

- Analiza trendów i postępów w poprawie bezpieczeństwa środowiska tożsamościowego.

Dlaczego warto wybrać Tenable Identity Exposure?

Pełna widoczność tożsamości: Automatyczna analiza i wizualizacja środowiska Active Directory.

Proaktywne zarządzanie ryzykiem: Identyfikacja i priorytetyzacja zagrożeń w oparciu o krytyczność zasobów.

Zaawansowane wykrywanie zagrożeń: Ciągłe monitorowanie aktywności i identyfikowanie zaawansowanych ataków.

Zgodność z regulacjami: Kompleksowe raportowanie wspierające wymagania audytowe i regulacyjne.

Tenable Identity Exposure to rozwiązanie, które zapewnia pełną ochronę systemów tożsamościowych przed współczesnymi zagrożeniami. Dzięki zaawansowanej analizie, wykrywaniu zagrożeń w czasie rzeczywistym i narzędziom do zarządzania konfiguracją, wspiera organizacje w zabezpieczaniu ich infrastruktury IT.

Skontaktuj się z nami, wypełnij powyższy formularz!

Chciałbyś dowiedzieć się, jak podnieść poziom bezpieczeństwa w Twojej firmie?

Zachęcamy do kontaktu z nami – jesteśmy gotowi odpowiedzieć na wszelkie wątpliwości oraz udzielić fachowego doradztwa w doborze odpowiednich rozwiązań dla Twojej organizacji!