Tenable Vulnerability Exposure

Pełna widoczność. Proaktywne bezpieczeństwo. Zarządzanie podatnościami w czasie rzeczywistym.

O Tenable Vulnerability Exposure

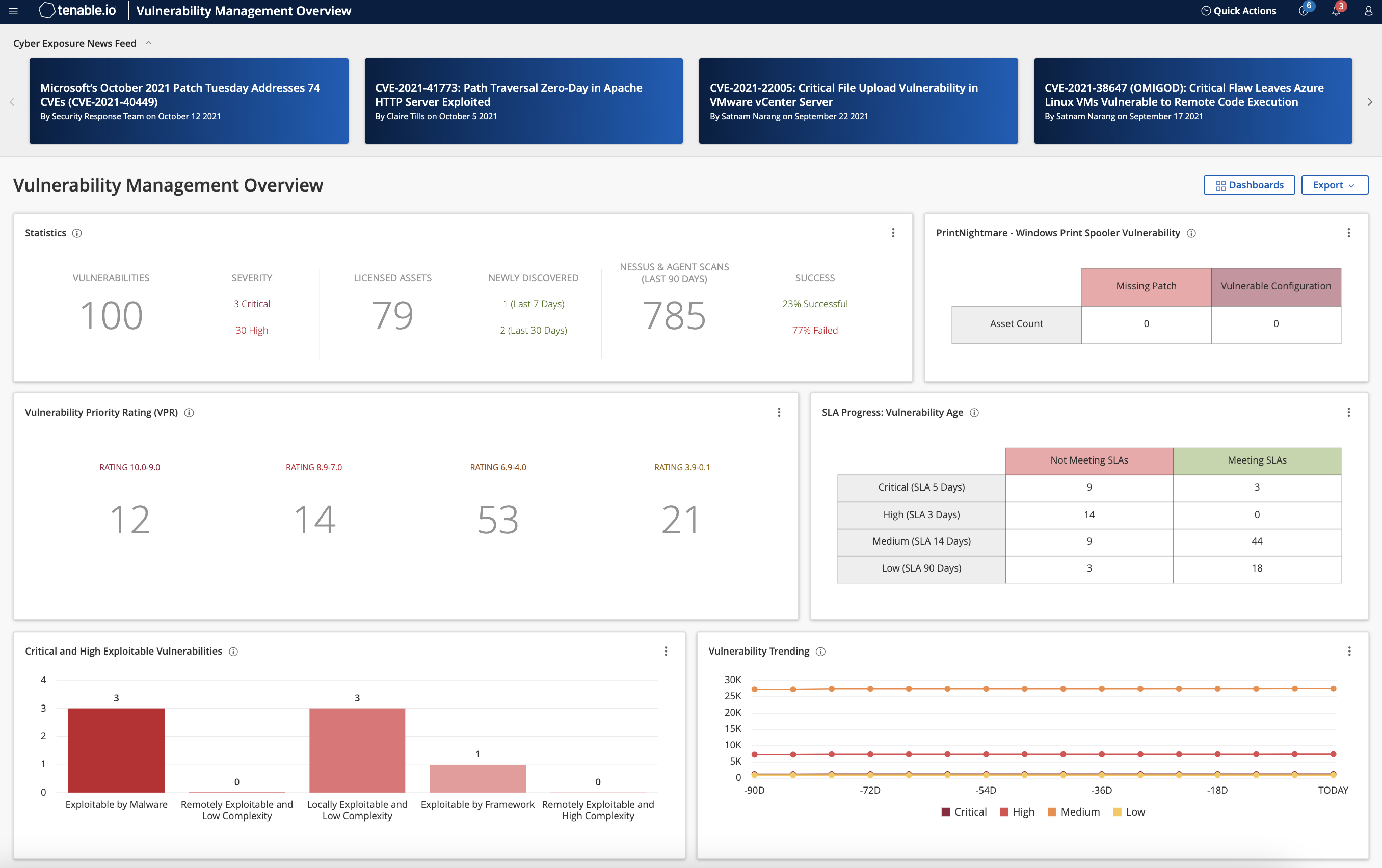

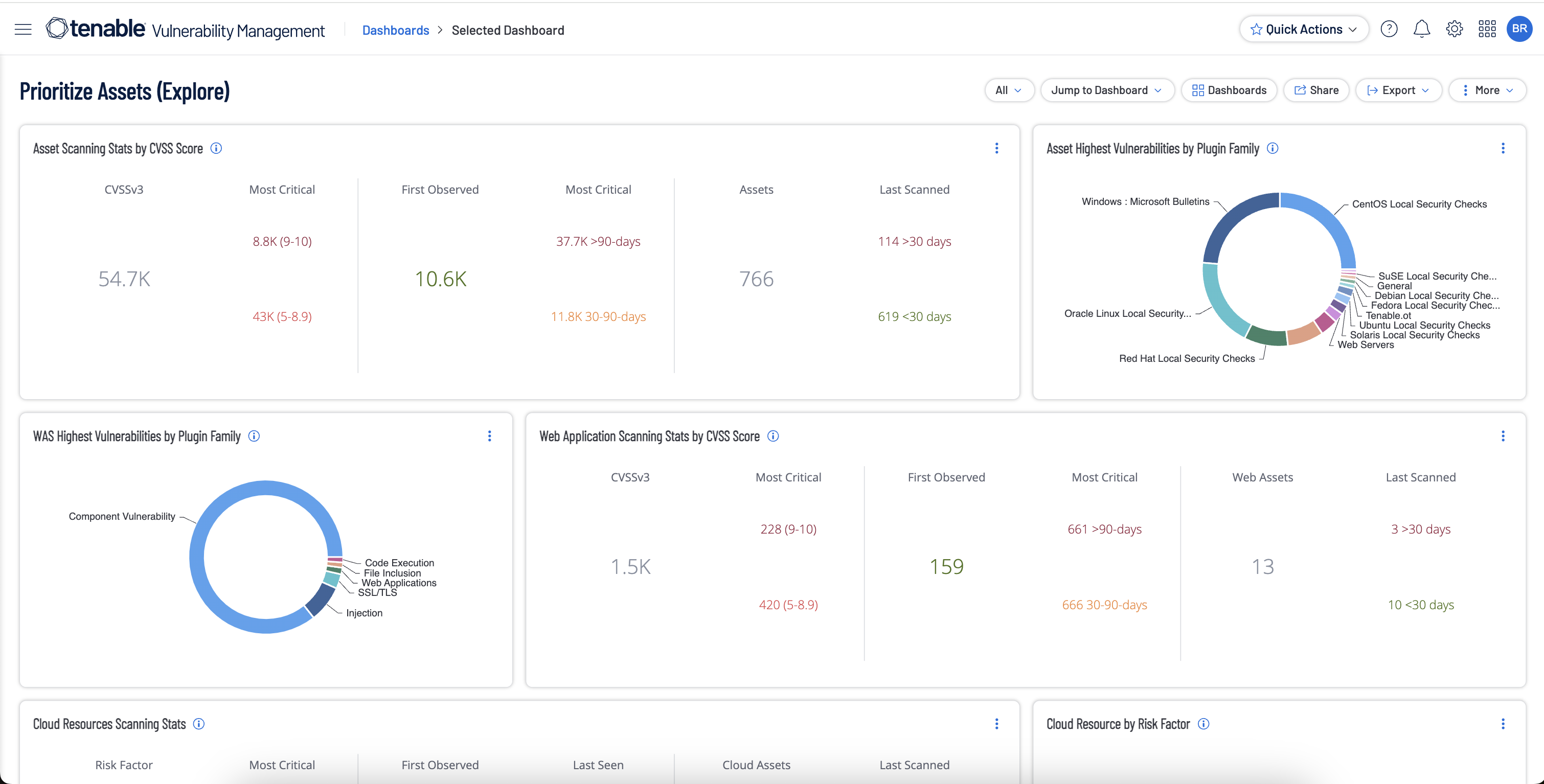

Tenable Vulnerability Exposure to zaawansowane rozwiązanie w ramach platformy Tenable One, które umożliwia kompleksowe zarządzanie podatnościami w środowiskach IT. Dzięki funkcjom automatycznego wykrywania zasobów, oceny podatności oraz priorytetyzacji opartej na ryzyku, organizacje mogą efektywnie identyfikować, analizować i eliminować zagrożenia zanim wpłyną one na ich operacje.

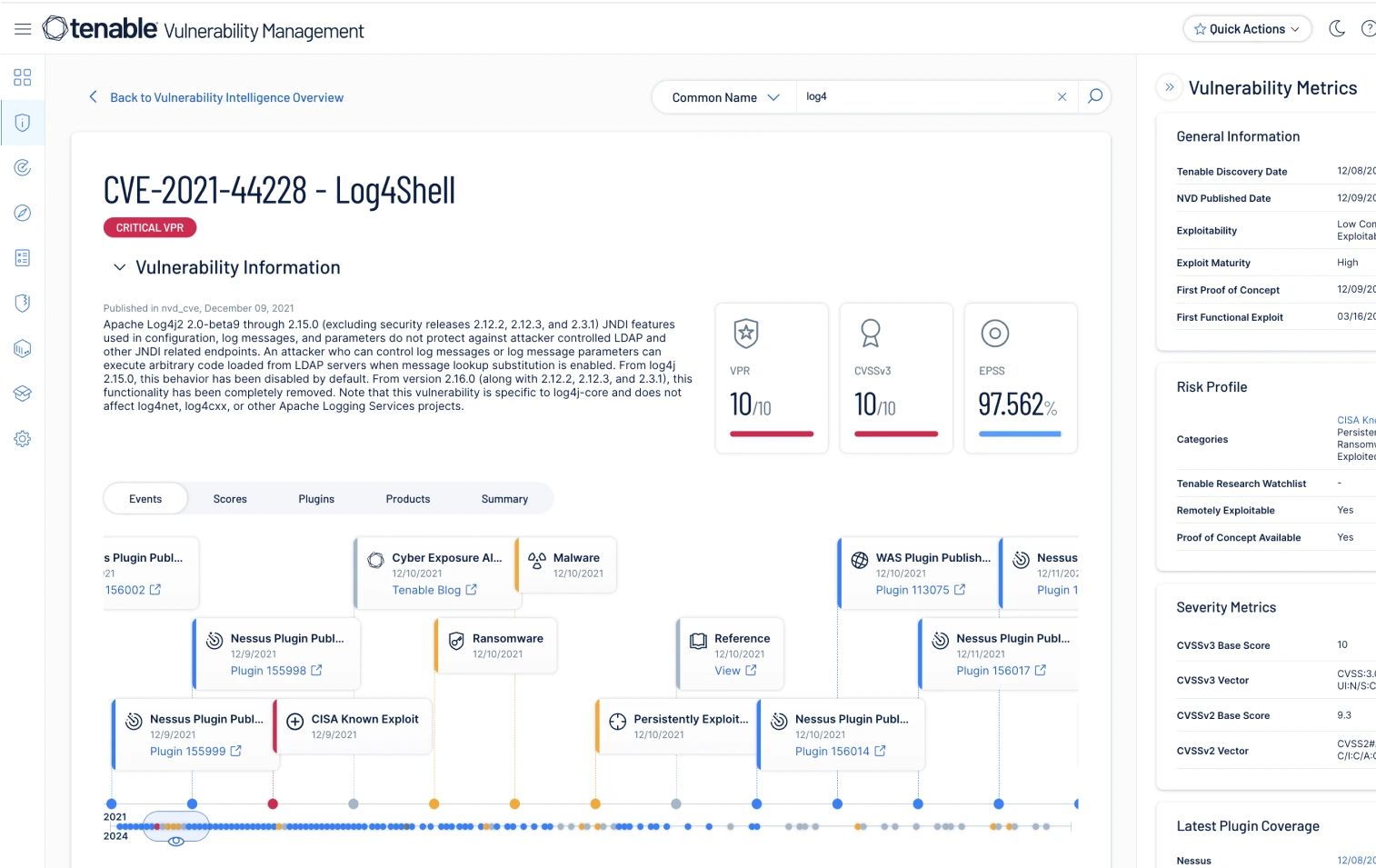

Dzięki integracji danych z różnych źródeł oraz technologii takich jak Tenable Predictive Prioritization i Vulnerability Priority Rating (VPR), Tenable Vulnerability Exposure zapewnia pełną widoczność zagrożeń i pomaga w podejmowaniu szybkich decyzji, które minimalizują ryzyko.

Produkty Tenable

Wypełnij formularz i dowiedz się więcej o rozwiązaniu

Porozmawiajmy o rozwiązaniu dla Twojej organizacji.

Zabezpiecz się przed nieautoryzowanym dostępem i zapewnij bezpieczeństwo swojej organizacji.

Kluczowe funkcjonalności

Odkrywanie i widoczność zasobów (Asset Discovery & Visibility)

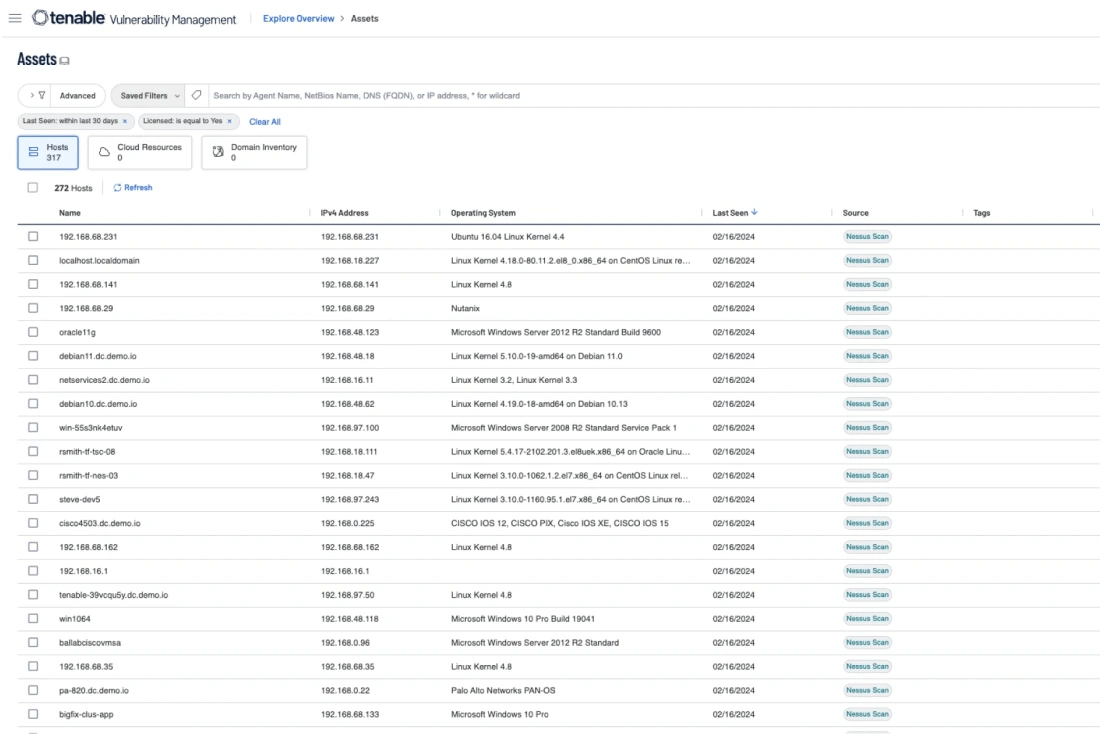

- Automatyczne wykrywanie wszystkich zasobów w środowisku IT, w tym serwerów, aplikacji, urządzeń IoT i infrastruktury chmurowej.

- Tworzenie pełnego inwentarza zasobów, uwzględniającego konfiguracje, wersje oprogramowania oraz połączenia sieciowe.

- Wykrywanie shadow IT oraz nieautoryzowanych zasobów.

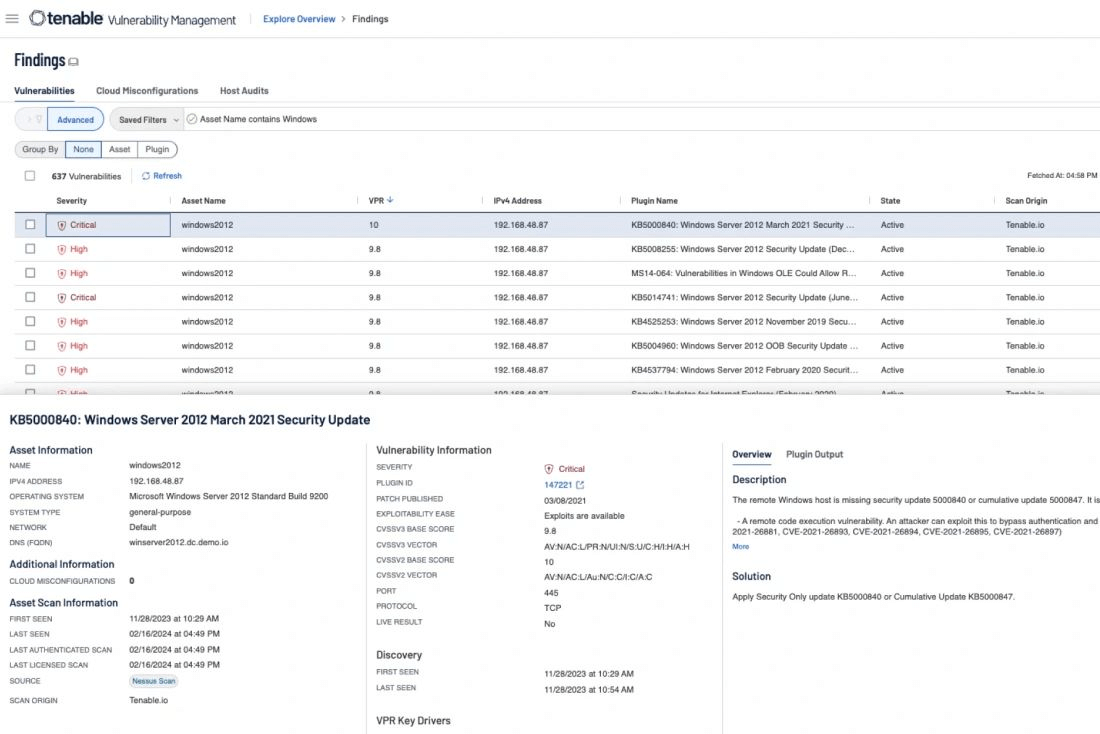

Ocena podatności (Vulnerability Assessment)

- Skanowanie oparte na agentach i bezagentowe, zapewniające elastyczność w różnych środowiskach.

- Analiza podatności w systemach operacyjnych, aplikacjach, konfiguracjach i urządzeniach IoT.

- Kontekstowa analiza wpływu podatności na biznes.

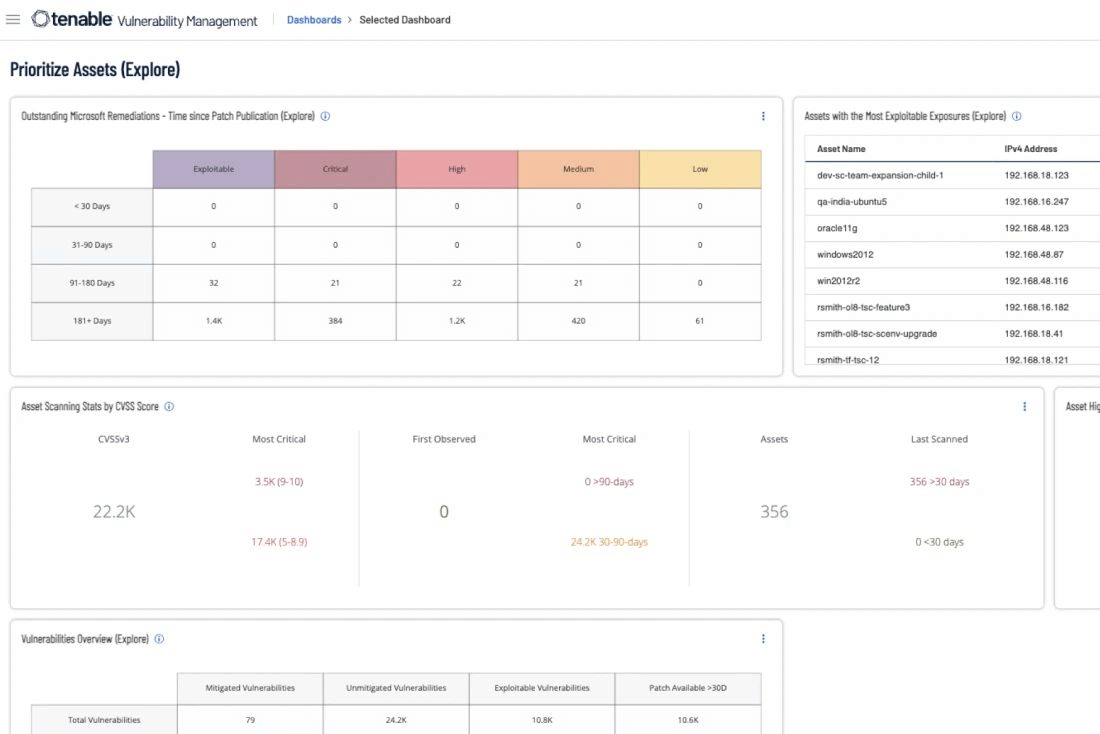

Priorytetyzacja oparta na ryzyku (Risk-Based Prioritization)

- Wykorzystanie sztucznej inteligencji oraz wskaźników Tenable VPR do oceny krytyczności podatności.

- Priorytetyzacja działań naprawczych w oparciu o rzeczywiste ryzyko biznesowe i potencjalne wektory ataku.

Ciągłe monitorowanie zagrożeń (Continuous Monitoring)

- Stałe skanowanie środowiska IT w czasie rzeczywistym w celu wykrywania nowych zagrożeń.

- Integracja z narzędziami SIEM, SOC i SOAR w celu automatyzacji reakcji na incydenty.

Zalecenia naprawcze i zgodność (Remediation Guidance & Compliance)

- Generowanie zaleceń dotyczących łatania systemów i zmiany konfiguracji w celu eliminacji podatności.

- Wbudowane szablony raportów zgodności z regulacjami, takimi jak NIST, PCI-DSS, ISO 27001 i GDPR.

- Analiza trendów i metryk w celu śledzenia postępów w zarządzaniu bezpieczeństwem.

Dlaczego warto wybrać Tenable Vulnerability Exposure?

Pełna widoczność: Automatyczne wykrywanie wszystkich zasobów, w tym shadow IT.

Skuteczne zarządzanie ryzykiem: Priorytetyzacja działań oparta na rzeczywistych zagrożeniach i potencjalnym wpływie na biznes

Zgodność z regulacjami: Wbudowane narzędzia do raportowania i monitorowania zgodności.

Proaktywne działanie: Ciągłe monitorowanie i natychmiastowa reakcja na nowe zagrożenia.

Tenable Vulnerability Exposure to rozwiązanie, które nie tylko identyfikuje podatności, ale pomaga je priorytetyzować i eliminować, zanim zagrożą bezpieczeństwu Twojej organizacji. Dzięki zaawansowanym funkcjom, pełnej widoczności i analizie opartej na ryzyku, jest wyborem liderów, którzy cenią proaktywne podejście do zarządzania bezpieczeństwem IT.

Skontaktuj się z nami, wypełnij powyższy formularz!

Chciałbyś dowiedzieć się, jak podnieść poziom bezpieczeństwa w Twojej firmie?

Zachęcamy do kontaktu z nami – jesteśmy gotowi odpowiedzieć na wszelkie wątpliwości oraz udzielić fachowego doradztwa w doborze odpowiednich rozwiązań dla Twojej organizacji!