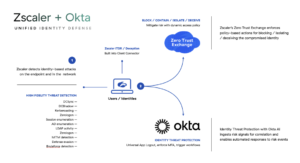

Zintegrowana obrona tożsamości – Zscaler i Okta

Zintegrowana obrona tożsamości – Zscaler i Okta

Wykorzystaj sygnały ryzyka od Zscaler w Identity Threat Protection z wykorzystaniem Okta AI, aby w czasie rzeczywistym wykrywać i umożliwiać zautomatyzowane reakcje na zdarzenia ryzyka.

W ciągu ostatnich kilku lat organizacje stały się bardziej skuteczne w obronie przed zagrożeniami w niektórych obszarach. Rozwiązania do wykrywania i reagowania na zagrożenia końcowe (EDR) są teraz powszechniejsze, co doprowadziło do zmniejszenia liczby ataków opartych na złośliwym oprogramowaniu – 71% ataków jest teraz wolnych od złośliwego oprogramowania. Jednocześnie wzrasta adopcja podejścia Zero Trust. Architektura Zero Trust ukrywa narażone zasoby przed Internetem i łączy użytkowników bezpośrednio z aplikacjami i zasobami, do których potrzebują dostępu na podstawie polityki. To podejście architektoniczne sprawiło, że dla atakujących trudniej jest znaleźć zasoby w Internecie, którymi mogliby się zająć – powierzchnia ataku zewnętrznego się zmniejszyła.

Mimo że te zmiany sprawiły, że ogólnie bezpieczeństwo jest skuteczniejsze, miały one niezamierzone konsekwencje – ataki stały się bardziej ukierunkowane, naruszenia stały się bardziej kosztowne, a ataki oparte na tożsamości stały się preferowaną metodą kompromitacji. Ponadto, zagrożenia po uzyskaniu początkowego dostępu często unikają obrony skoncentrowanej na złośliwym oprogramowaniu i atakach zewnętrznych.

Te zagrożenia uzasadniają holistyczne i współpracujące podejście do bezpieczeństwa tożsamości, które wykorzystuje sygnały ryzyka tożsamości wysokiej wierności, korelację ryzyka tożsamości oraz zautomatyzowane środki zaradcze na poziomie tożsamości, aby reagować na zagrożenia, nie wpływając przy tym na produktywność i doświadczenie użytkownika.

Aby poradzić sobie z tą nową rzeczywistością, Zscaler nawiązał współpracę z firmą Okta, aby przesyłać sygnały ryzyka wysokiej wierności od Zscaler do Identity Threat Protection z wykorzystaniem Okta AI. Umożliwia to podejmowanie działań opartych na polityce oraz odpowiedzi opartej na workflow w Okta dla zdarzeń związanych z ryzykiem tożsamości w czasie rzeczywistym, co umożliwia organizacjom skonfigurowanie środków zaradczych, które mogą zmniejszyć dalsze ryzyko.

Identity Threat Protection z OKTA

Identity Threat Protection zapewnia ciągłą ocenę ryzyka i umożliwia zautomatyzowane reakcje przez całą sesję użytkownika. Analizuje sygnały tożsamości oraz pobiera alarmy od stron trzecich z ekosystemu bezpieczeństwa organizacji w sposób neutralny dla dostawcy za pomocą Shared Signals Framework (SSF), aby stale oceniać ryzyko. Dzięki temu Identity Threat Protection może podejmować natychmiastowe działania, takie jak Universal Logout, cofając sesje, które mogły zostać skompromitowane przez kradzież tokenów i nie były widoczne dla narzędzi bezpieczeństwa sieci. Może również wywoływać adaptacyjne workflowy, takie jak zmiana dostępu do aplikacji użytkownika lub dostosowane działania interfejsu API, neutralizując zagrożenia w całym cyklu życia tożsamości.

Zscaler + Okta – Zamknięcie pętli ataków na tożsamość

Moduły Deception and Identity Threat Detection firmy Zscaler mają zdolność wykrywania ataków opartych na tożsamości z wysokim stopniem pewności. Dzięki tej integracji, Identity Threat Protection od Okta może przetwarzać sygnały ryzyka od Zscaler jako partnera i podejmować działania oparte na polityce w celu powstrzymania zagrożenia. Oto kilka przykładów, jak to działa.

Złagodzenie ataku DCSync poprzez wymuszenie MFA i Universal Logout

DCSync to popularny i skuteczny atak oparty na tożsamości, który umożliwia replikację domeny Active Directory. Atak jest możliwy, ponieważ uprawnienie do replikacji domeny jest włączone dla tożsamości w Active Directory.

W tej sytuacji zdolność Identity Posture firmy Zscaler oznacza tego użytkownika jako potencjalne ryzyko, które pozwoliłoby atakującemu przeprowadzić atak DCSync w przypadku skompromitowania tożsamości. Administrator Active Directory konsumuje tę informację i decyduje się nie cofać uprawnienia, dopóki nie zbierze wystarczającej ilości informacji, aby ustalić, że zmiana nie spowoduje żadnych problemów.

Aby złagodzić ryzyko możliwego ataku DCSync podczas zbierania tych informacji, zespół SOC włącza detektor DCSync w Zscaler jako kontrolę kompensującą.

Atakujący kompromituje tego użytkownika i próbuje zreplikować domenę Active Directory, co pozwoliłoby mu eskalować uprawnienia i poruszać się w bok. Zscaler wykrywa tę próbę, poziom ryzyka zmienia się na „Wysoki”, co powoduje przekazanie alertu do Identity Threat Protection, gdzie skonfigurowana jest polityka, aby wymusić MFA dla tego użytkownika i wylogować go ze wszystkich aktywnych sesji Okta oraz obsługiwanych aplikacji.

Reakcja na unikanie obrony poprzez Universal Logout

Kolejnym przykładem jest sytuacja, w której atakujący na skompromitowanym punkcie końcowym próbuje zabić proces EDR w celu uniknięcia wykrycia. Zscaler Deception uruchamia proces EDR jako fałszywe narzędzie, służące do wykrywania takich technik unikania.

Kiedy sterownik jądra zabija fałszywy proces EDR razem z prawdziwym, poziom ryzyka tożsamości zmienia się na „Wysoki”, a alert zostaje przekazany do Identity Threat Protection, gdzie jest stosowana Polityka Ryzyka Jednostki dla Universal Logout dla obsługiwanych aplikacji z włączoną funkcjonalnością. To natychmiastowo wylogowuje użytkownika z sesji Okta oraz aplikacji, powstrzymując zagrożenie przed ewentualnie skradzionymi tokenami niewidocznymi dla narzędzi bezpieczeństwa sieci.

Badanie potencjalnego kompromisu tożsamości poprzez utworzenie zgłoszenia

Trzeci przykład dotyczy części obrony punktów końcowych, mającej na celu wykrycie wczesnych prób ruchu bocznego, gdzie Zscaler Deception umieszcza przynęty na punktach końcowych jako fałszywe pliki. Są one ukryte w katalogach plików i dlatego niełatwo je odkryć, ale jeśli ktoś je znajdzie, to je znajdzie. Interakcja z fałszywym plikiem jest wysokim wskaźnikiem złośliwych zamiarów – wystarczającym do uzasadnienia dochodzenia, ale niewystarczającym do zablokowania użytkownika lub kwarantanny punktu końcowego.

Jeśli któryś z tych plików na punkcie końcowym zostanie otwarty, generuje to alert. Ten alert przypisuje tożsamości poziom ryzyka „Niski” (co oznacza, że powinien być zbadany, zanim zostaną podjęte jakiekolwiek działania) i przekazuje go do Identity Threat Protection. Na podstawie konfiguracji sesja Okta użytkownika może zostać odwołana, a uruchomiony może być workflow w celu utworzenia zgłoszenia dla tego incydentu (np. w ServiceNow) i przekazania go do odpowiedniego zespołu do zbadania.

Podsumowując

Zscaler i Identity Threat Protection zapewniają praktyczne i holistyczne podejście do zabezpieczeń przed atakami opartymi na tożsamości, które wzmacniają istniejącą obronę i umożliwiają odpowiedź w czasie rzeczywistym w celu ograniczenia szkód i złagodzenia ryzyka.

Zapraszamy do kontaktu oraz udziału w wydarzeniu:

06.06.2024 | 10:00 – Warszawa – BRUNCH TECHNOLOGICZNY: ZTNA vs dyrektywa NIS2: Jak rozwiązania Okta i Zscaler spełniają wymogi nowych regulacji

Polub i skomentuj na Linkedin:

POLECANY ARTYKUŁ: Odkryj, jak Zscaler i Okta wzmacniają bezpieczeństwo tożsamości

Polecane wydarzenie

Artykuł pochodzi ze strony: https://www.zscaler.com/blogs/product-insights/zscaler-and-okta-integrate-mitigate-identity-risk