Dostęp zdalny, rejestracja sesji i zarządzanie kontami uprzywilejowanymi – system PAM

Zastanawiasz się, jak bezpiecznie i w sposób kontrolowany umożliwić podłączenie zewnętrznych dostawców oraz wewnętrznych administratorów do serwerów, bez potrzeby ujawniania haseł do kont uprzywilejowanych oraz za pomocą typowych klientów SSH/RDP? Jak można zabezpieczyć sesje zdalne oraz stacje przesiadkowe, do których łączy się kontraktor? Jakie możliwości audytowe daje system PAM, dzięki któremu można skutecznie nadzorować sesje do infrastruktury krytycznej? Jak zmniejszyć nakład pracy administracyjnej związanej z zarządzaniem kontami uprzywilejowanymi?

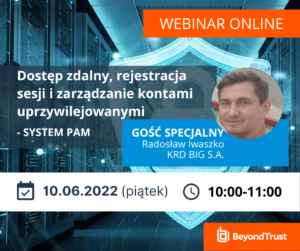

Na te i inne pytania dotyczące rozwiązań PAM odpowiemy na WEBINARIUM ONLINE pt.: “Dostęp zdalny, rejestracja sesji i zarządzanie kontami uprzywilejowanymi – system PAM”, który odbędzie się już 10 czerwca 2022 o godzinie 10:00 (potrwa ok. 60 minut).

Gościem specjalnym naszego webinarium będzie Pan Radosław Iwaszko z Krajowego Rejestru Długów, w którym został wdrożony system Password Safe. Podzieli się z nami swoimi spostrzeżeniami dotyczącymi pracy z systemem PAM. Prowadzący Tomasz Smug i Łukasz Reszel porozmawiają z nim o wrażeniach i swoim doświadczeniu przy procesie wdrożeniowym w KRD BIG S.A. realizowanym przez zespół inżynierów EMS Partner.

WEBINARIUM ONLINE 10.06.2022 (piątek), godzina 10:00-11:00

AGENDA

1. EMS Partner – kim jesteśmy?

2. Wyzwania w realizacji bezpiecznego i funkcjonalnego dostępu zdalnego do infrastruktury krytycznej i zarządzanie poświadczeniami kont uprzywilejowanych – studium przypadku systemu PAM

3. Live Demo – pokażemy, jak można szybko i bezpiecznie:

- zrealizować połączenie kontrolowane i zabezpieczone przez system PAM przy użyciu typowych i powszechnie używanych klientów SSH/RDP, ale w taki sposób, żeby nie ujawniać haseł do kont administracyjnych,

- rozbudować mechanizmy bezpieczeństwa i kontroli sesji zdalnych poprzez procesy wnioskowania i akceptacji sesji,

- podnieść bezpieczeństwo poprzez implementację restrykcji nakładanych na konta kontraktorów w systemie operacyjnym,

- nadzorować firmy zewnętrzne, które świadczą usługi w obszarze IT, w taki sposób, żeby widzieć co robią po podłączeniu się, kiedy się łączą i jak często,

- ułatwić i zmniejszyć nakłady pracy administracyjnej związanej z zarządzeniem kontami uprzywilejowanymi za pomocą automatycznych reguł i skanera sieciowego.

4. Architektura systemu PAM

5. Sesja Q&A – czas na pytania